文/MetaAge邁達特雲端技術顧問 陳景欽(Clare Chen)、MetaAge邁達特程式工程師 沈冠緯(David Shen)

Microsoft 365是微軟雲端服務的管理平台,可用來管理雲端使用者、群組、組織裝置、組織安全性、License、Exchange 管理中心、Teams等。近年來技術的發展加上雲端資料的普及,許多公司將企業內部的相關資源轉移到雲端作為管控。從這樣的角度也讓許多非法使用者關注到了違規的氣息有跡可循,好比資料竊取或是竄改資料內容等種種危害到企業組織營運的一大隱憂。因此Microsoft 365也提供了許多的資安的應用服務保護用戶端在組織中的任何資料,好比透過DLP、Information Protection或是組織裝置及應用程式管控等。最大的目的盡可能地來防堵非法使用者透過各種途徑侵害組織的資產,並盡最大的努力將組織的傷害降到最低。

此次的議題主要分享Microsoft 365 Data Loss Prevention (DLP)-資料外洩防護。透過DLP的原則針對所觸發的條件來做即時的阻擋,避免組織檔案被進一步的外洩。

Microsoft Purview 中資料外洩防護 (DLP) 可協助用戶端防止意外或意外共用敏感性資訊。DLP 會檢查電子郵件訊息和檔案中的敏感性資訊,例如信用卡號碼。主旨在保護機構內的敏感資料,防止意外或惡意洩漏。DLP原則策略可以應用於多個環境,包括Exchange Online、SharePoint site、OneDrive account、Teams chat and channel message、裝置、Microsoft Defender for Cloud Apps以及內部部屬存放庫等。

1. Microsoft 365 DLP的主要功能

2. 如何建立DLP策略原則?以下是快速建立DLP策略的基本步驟:

一、 登入Microsoft 365管理中心的合規性。

二、 選擇「資料外洩防護」

三、 選擇「建立新策略」

四、 用戶可依照自身需求選擇一個預設的範本(支援多個國家的應用)或自定義策略

五、 為所建立的原則命名,並添加描述。目的用以告知原則建立或修改者了解到建立此原則的目的六、 選擇您希望建立策略的位置(例如,Exchange Online、SharePoint site、OneDrive account、Teams chat and channel message、裝置、Microsoft Defender for Cloud Apps以及內部部屬存放庫等)

七、 配置原則設置,例如規則、條件、例外和動作

八、 檢查原則,然後儲存。

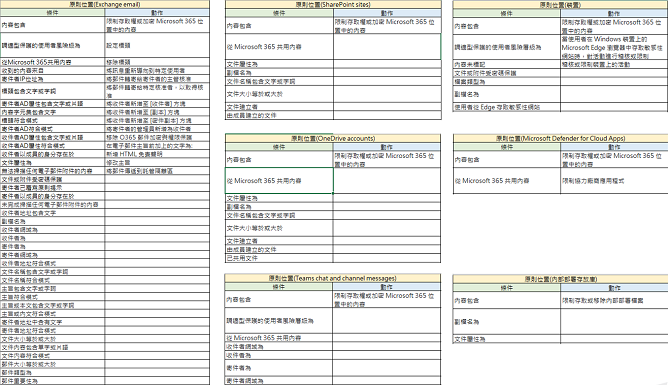

3. DLP原則中的條件,最主要是依照用戶所選用的位置而有所不同,如圖一所示,可看到個別採用不同位置所提供觸發的DLP原則條件以及觸發條件後所採取的防範動作有各式的應用可以做選用。在條件上彼此之間是一個交集的概念存在,舉例若針對Exchange Online、SharePoint site建立原則。所存在的可用條件會只剩(內容包含、從 Microsoft 365 共用內容、副檔名為、文件名稱包含文字或字詞、文件大小等於或大於),並且可防範的動作僅剩(限制存取權或加密 Microsoft 365 位置中的內容)。在DLP服務中目的針對組織資料做進一步的防止外洩動作,因此較常會在觸發條件帶入相關的敏感性資訊或是敏感度標籤等應用,如下圖二所示。

(圖一)

(圖二)

4. DLP原則中的動作,同樣的如上圖一中提到最主要也是依照用戶所選用的位置而有所不同。舉幾個較常使用的應用,限制存取權或加密 Microsoft 365 位置中的內容、稽核或限制裝置上的活動以及限制存取或移除內部部署檔案。首先限制存取權或加密 Microsoft 365 位置中的內容,可針對雲端已觸發到DLP原則之檔案或內容限制存取權限,好比封鎖所有人或是僅封鎖組織外部成員,如下圖三所示。

(圖三)

稽核或限制裝置上的活動,可針對地端已Onboarding之受管控組織電腦如Win10、macOS。限制其裝置中檔案觸發到DLP原則時,可提供像檔案到服務網域和瀏覽器活動、複製到剪貼簿、複製到USB、複製到網路共享資料夾、列印、藍芽應用程式接收或是RDP方式複製移動等應用上封鎖此動作或是稽核,如下圖四所示。

(圖四)

限制存取或移除內部部署檔案,可針對在組織Windows Server共享資料夾已觸發到DLP原則之檔案或Information Protection原則之檔案之限制。好比禁止人員存取儲存在內部部屬存放庫的檔案以及檔案移置隔離資料夾或者觸發到Information Protection原則之檔案自動為其套用上標籤等,如下圖五所示。

(圖五)

並且在限制存取或移除內部部署檔案此動作需搭配掃描程式上線做搭配才有辦法運作,掃描程式上線如圖六所示。

(圖六)

5. DLP原則能夠為組織資料外洩防護達到幾個可行性的應用,舉例存放於OneDrive中已觸發DLP原則之檔案,會將其封鎖並且告知用戶已觸發哪像DLP原則同時會限制其檔案之存取權,如圖七所示。在雲端Outlook發布一封已觸發DLP原則之檔案,會警示用戶此動作並且也無此檔案之存取權,如圖八所示。在Teams發布DLP原則中所定義的敏感性資訊或觸發DLP原則之檔案,會封鎖此用戶訊息並且接收端有無法接收此資料,如圖九所示。在共享資料夾中夾帶觸發DLP原則之檔案,會將其封鎖相關之權限,如圖十所示。在地端之裝置若將觸發DLP原則之檔案執行了如之前所提到稽核或限制裝置的設定,會依照用戶的定義去限制此檔案之活動,如圖十一所示。

(圖七)

(圖八)

(圖九)

(圖十)

(圖十一)

6. 管理與調整DLP策略 在Microsoft 365安全與合規中心,您可以查看和管理現有的DLP策略,包括編輯、關閉或刪除策略。為了確保策略有效並適應組織需求,定期審核和調整DLP策略是很重要的。以下是一些管理和調整DLP策略的建議:

a. 查看現有策略:定期查看現有策略以確保其保持最新,並根據機構需求進行調整。

b. 更新規則和條件:根據機構的合規需求和政策變更,您可能需要更新策略中的規則和條件。

c. 添加新的敏感資訊類型:隨著業務需求的變化,可能需要識別和保護新的敏感資訊類型。檢查Microsoft 365 DLP是否支持這些類型,並將其添加到相應的策略中。

d. 檢查例外:檢查策略中的例外,確保它們仍然適用並符合機構的安全需求。

e. 評估策略效果:通過分析報告和事件日誌來評估策略的效果,確保您的策略達到預期的目標。

7. 監控與報告

監控DLP策略的執行情況和事件是確保數據安全的重要環節。Microsoft 365提供了多種報告和儀表板,以幫助您瞭解機構內的資料活動。以下是一些可用的報告類型:

8. 常見問題與解答

在本節中,我們將回答一些關於Microsoft 365 DLP的常見問題。

Q1: DLP策略是否會影響正常用戶的工作流程?

A1: 在設計DLP策略時,應確保將可能對正常工作流程產生影響的例外情況納入考慮範圍。通常,DLP策略旨在對用戶進行指導,而不是阻止他們完成工作。在某些情況下,DLP策略可能會提示用戶考慮安全風險並採取適當措施,例如對敏感資料進行加密或使用安全的共享方法。

Q2: 如何確保DLP策略適用於全球範圍內的機構?

A2: 為了確保您的DLP策略適用於全球範圍內的機構,您需要考慮不同國家和地區的法律和合規要求。Microsoft 365 DLP支持多種內置的敏感資訊類型,涵蓋了各個國家的法規。您可以根據需要為不同的用戶組或地點定制DLP策略。

Q3: Microsoft 365 DLP是否能保護機構內的所有資料?

A3: 雖然Microsoft 365 DLP在多個Microsoft 365服務中提供資料保護功能,但它無法保護機構內所有的資料。例如,它無法保護非Microsoft 365應用程序中的資料。為了獲得全面的資料保護,您可能需要結合其他資料保護技術,如資料加密、防火牆和端點安全。

9. 總結

Microsoft 365 DLP是一個強大的資料保護工具,可以幫助您保護機構內的敏感資訊免受意外或惡意洩露。通過了解DLP的基本概念、建立和管理策略,以及監控和報告資料活動,您可以確保機構內的資料安全並符合各種合規要求。不過,請注意,DLP僅是資料保護策略的一部分,您可能需要結合其他安全措施來確保機構的整體資料安全。 在本節中,我們將提供一些實際案例,以幫助您更好地理解Microsoft 365 DLP在不同場景下的應用。

案例1:金融機構 一家金融機構需要確保其客戶的敏感資訊,如信用卡號碼、賬戶號碼和身分證保障號碼受到保護。他們可以通過Microsoft 365 DLP創建策略來識別和保護這些敏感資訊。例如,他們可以建立一個策略,以防止員工將未加密的敏感資料發送到機構外部。如果員工嘗試發送包含此類資訊的電子郵件,DLP策略將自動阻止該操作並提示員工加密敏感資料。

案例2:醫療保健提供者 醫療保健提供者需要遵守嚴格的資料保護法規,如美國的HIPAA。他們可以使用Microsoft 365 DLP來建立針對醫療保健資訊的保護策略。這可能包括限制將個人健康資訊(PHI)共享給未經授權的人員,或要求對PHI進行加密。這樣的策略有助於確保機構內的敏感健康資訊不被意外洩露。

案例3:教育機構 教育機構需要確保學生和教職員工的隱私得到保護。他們可以利用Microsoft 365 DLP來建立策略,以防止學生的個人資訊、成績和其他敏感資料被未經授權的人員訪問。此外,他們還可以建立策略,以確保教職員工的個人資料資訊不被外洩。

案例4:跨國公司 一家跨國公司需要確保遵守多個國家和地區的資料保護法規。他們可以使用Microsoft 365 DLP創建針對特定法規的策略,例如歐盟的一般資料保護條例(GDPR)。這樣的策略可以幫助確保公司在所有運營地區遵守適用的資料保護法規。例如,他們可以建立一個策略,要求在傳輸涉及歐盟公民的個人資料時對其進行加密,以遵守GDPR的要求。此外,他們還可以建立針對其他法規的策略,例如加州消費者隱私法(CCPA)或新加坡的個人資料保護法(PDPA)。

案例5:政府機構 政府機構需要確保機密資料和國家安全資訊不被洩露。他們可以使用Microsoft 365 DLP來創建針對不同機密等級的資料保護策略。例如,他們可以建立一個策略,限制將機密資料發送給未經授權的人員,或要求對機密資料進行特定類型的加密。此外,他們還可以使用DLP來監控潛在的內部威脅,例如員工將機密資料上傳到不受信任的網站或共享給外部實體。

案例6:知識產權保護 一家技術公司擁有大量的知識產權,包括專利、商業秘密和軟件原始碼。他們可以使用Microsoft 365 DLP來創建針對不同類型知識產權的保護策略。例如,他們可以建立一個策略,以防止員工無意中將未公開的專利申請或機密原始碼發送給外部聯繫人。此外,他們還可以使用DLP來監控潛在的內部威脅,例如員工將敏感文件保存到個人雲存儲賬戶中。

案例7:律師事務所 律師事務所需要確保客戶的機密資料和訴訟資訊受到保護。他們可以使用Microsoft 365 DLP來建立針對不同類型客戶資訊的保護策略。例如,他們可以建立一個策略,以防止員工將涉及客戶的機密合同或訴訟資料與未經授權的人共享。這樣的策略有助於確保客戶的隱私得到保護,並維護律師事務所的聲譽。

案例8:非政府組織(NGO) 非政府組織(NGO)需要確保捐款人、志願者和受益者的敏感資訊得到保護。他們可以利用Microsoft 365 DLP來建立針對這些敏感資訊的保護策略。例如,他們可以建立一個策略,以防止捐款人的信用卡資訊被未經授權的人員訪問,或要求對這些資訊進行加密。這樣的策略有助於確保捐款人和志願者的隱私得到保護,並維護NGO的信譽。

案例9:零售業 零售公司需要確保客戶的個人資訊和支付資訊受到保護。他們可以使用Microsoft 365 DLP來建立針對客戶資料的保護策略。例如,他們可以建立一個策略,以防止員工將客戶的信用卡資訊或個人

這些案例展示了Microsoft 365 DLP在各種業務場景中的應用。通過建立針對特定需求的資料保護策略,各類機構可以確保他們的敏感資料得到適當保護,並符合適用的法律和合規要求。然而,請記住,DLP策略僅是綜合資料保護策略的一部分,您可能需要結合其他安全措施以確保機構的資料安全。