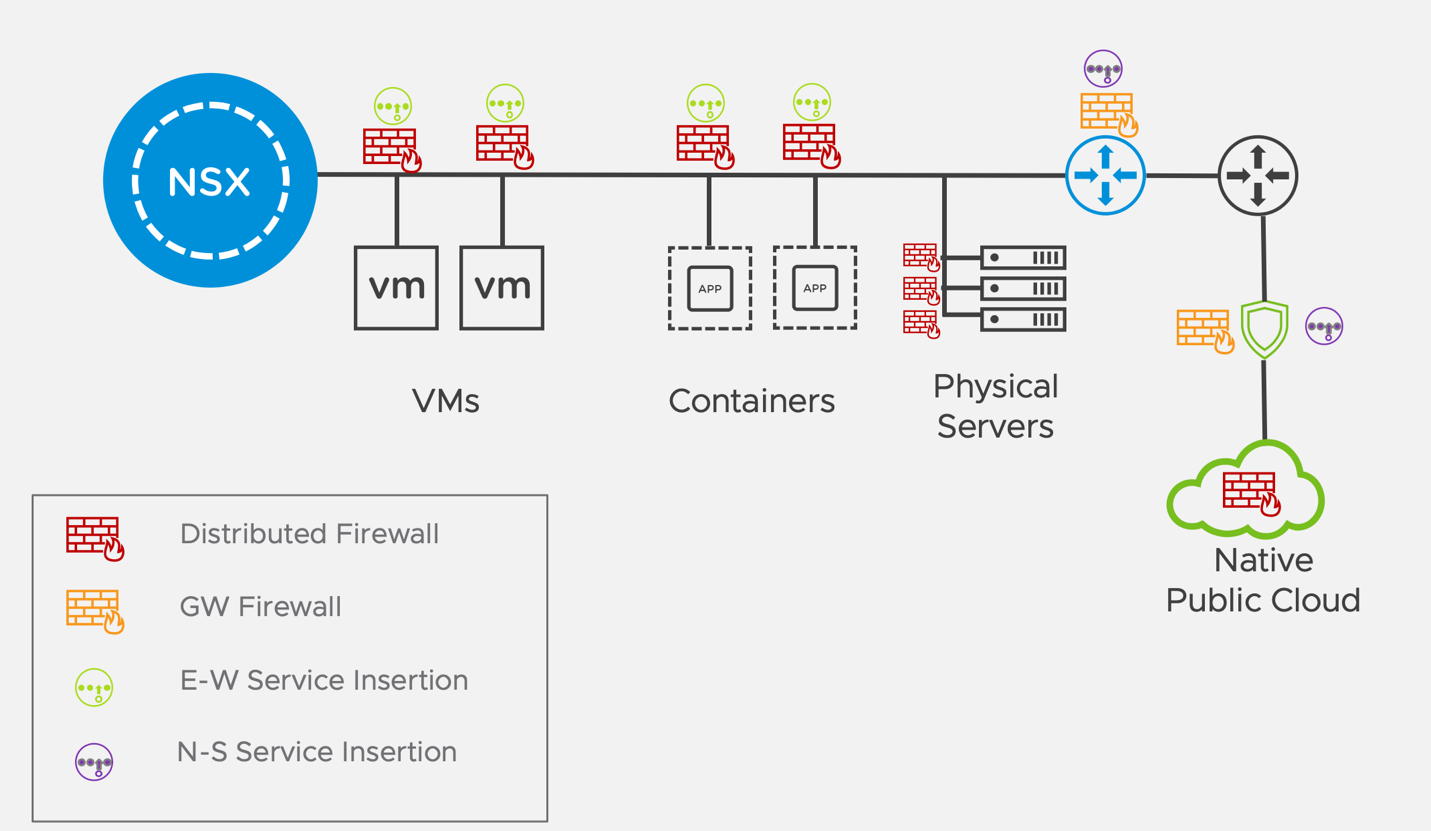

在VMware的NSX-T產品中,除了基本的網路虛擬化(Network Virtualization)之外,亦有非常多的網路安全功能,本文主要針對此次NSX-T 3.2內更新的Security功能部分進行初步介紹。

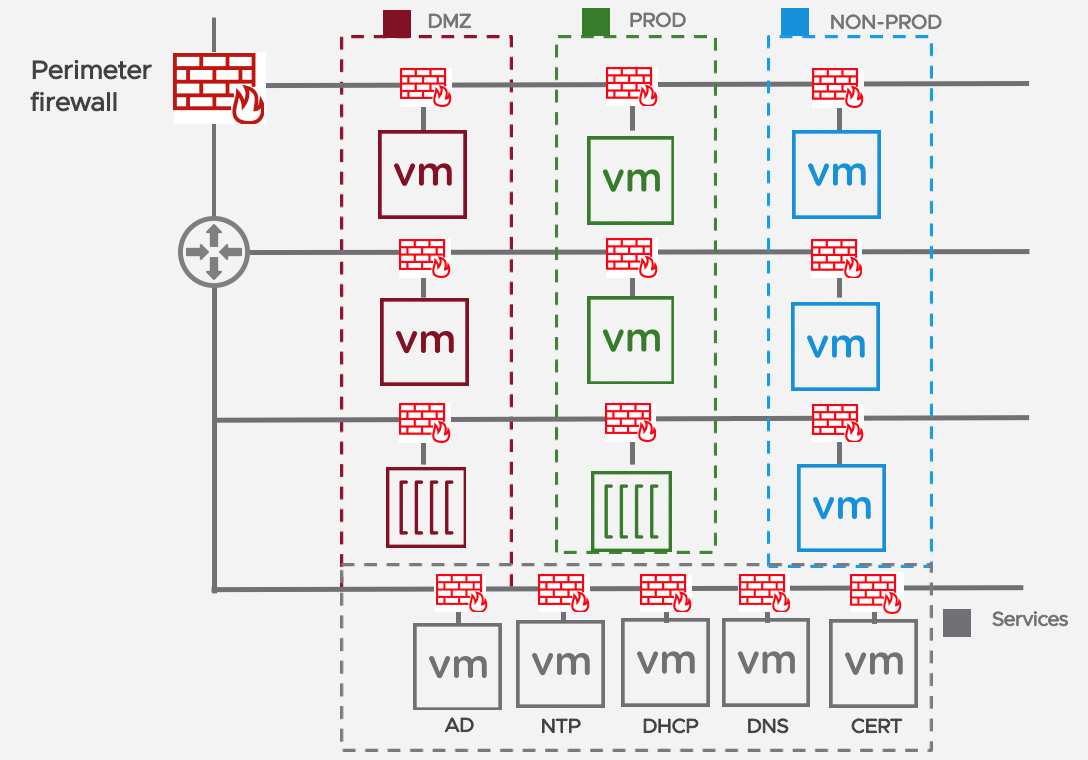

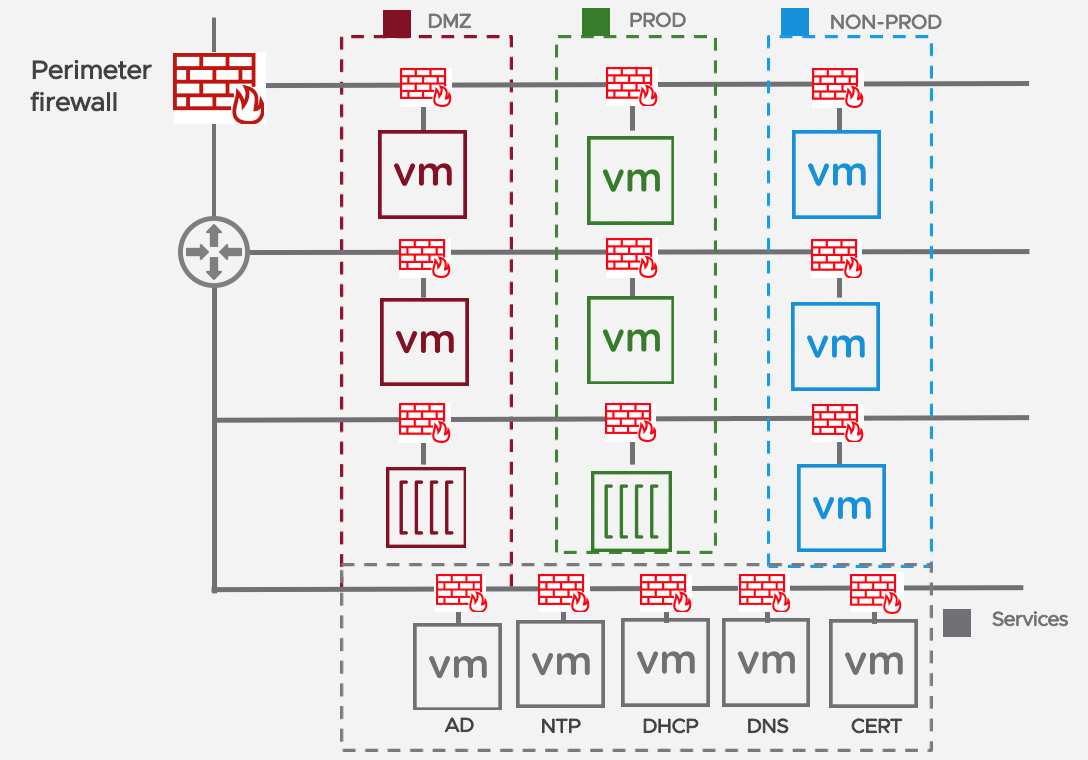

以往使用NSX-T時,會使用微分段(Micro-segmentation)及分散式防火牆(Distributed Firewall)等功能,來保障東西向安全並增強資安防護。

然而上述方式只能用來降低攻擊面向,無法提供偵測及預防之功能,來發現及抵禦目前與時俱進的駭客攻擊,因此在最新Release的VMware NSX-T 3.2版本中,除原本的IDPS功能外,亦增強了其他的偵測及預防的資安解決方案,在不需更動現有架構*、部屬額外的監控及Agent**的情況,即可進行偵測及防禦,讓有心人士難以入侵及進行橫向移動,增強企業整體資訊安全防護能力,並降低因入侵導致之營運風險。

分散式進階威脅防禦 (Distributed Advanced Threat Prevention)

此次分散式進階威脅防禦強化了以下功能,增強東西向防禦能力。

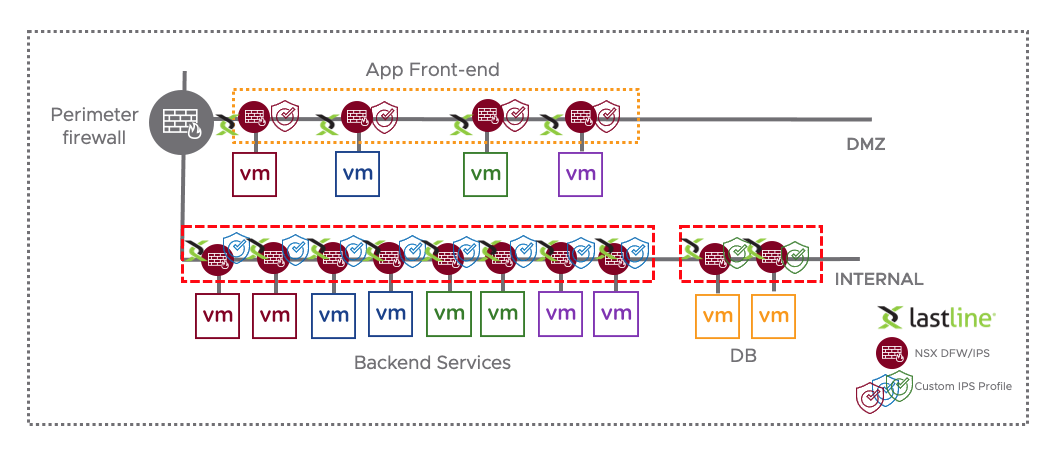

1.分散式惡意軟體防禦 (Distributed Malware Prevention)

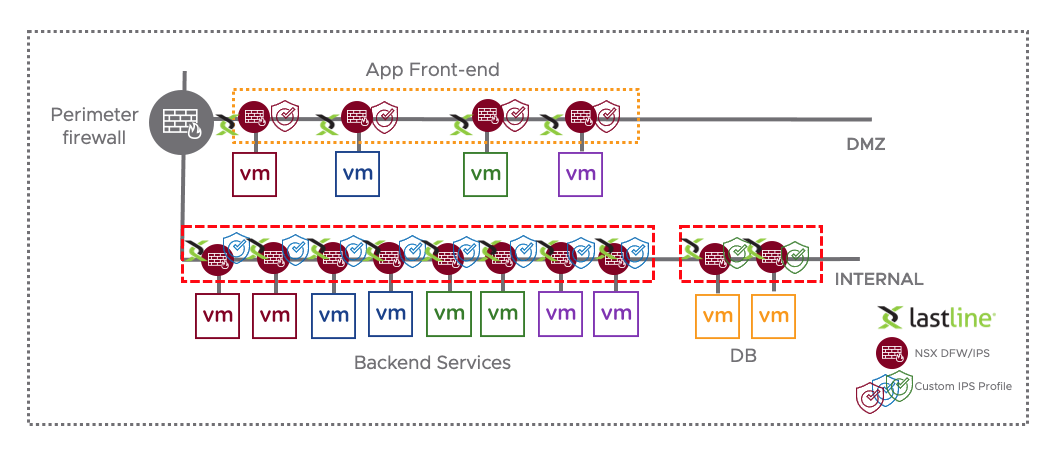

VMware將Lastline最著名的的惡意軟體分析技術整合至分散式防火牆(DFW)之中,並成為業界首創分散式惡意軟體解決方案,而藉由此次整合,嵌入在hypervisor核心的分散式防火牆現在也可使用該技術,辨識已知及zero day惡意軟體。

2.分散式行為入侵偵測系統(Distributed Behavioral IDS)

以前版本的IDPS主要會針對特徵碼進行辨識來觸發警告,而此次更新的分散式行為IDS功能,即使特定行為沒有觸發特徵碼,也可協助客戶發現異常行為。

3.分散式網路流量分析(Distributed Network Traffic Analysis)

客戶可藉由NTA功能,分析內部異常流量,如橫向移動、可疑RDP流量以及與AD Server有惡意的行為等,可讓資安團隊快速注意目前正在進行的攻擊流向,並即時進行修補。

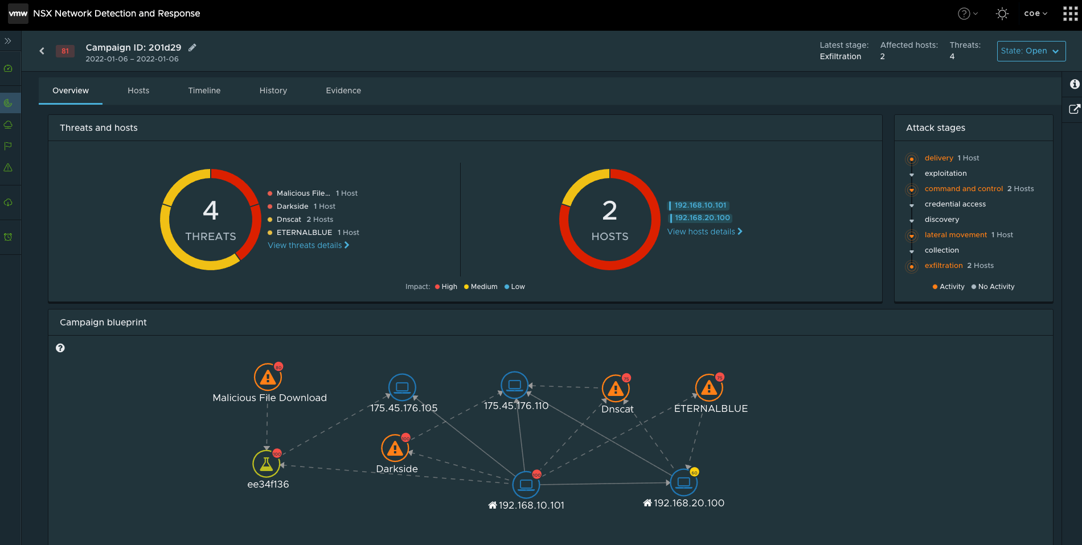

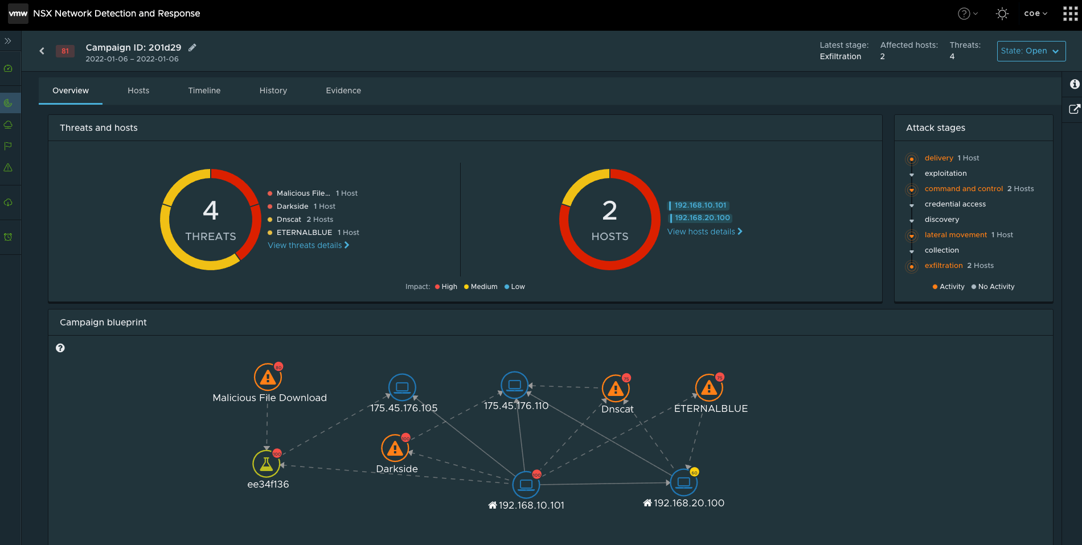

4.網路流量偵測及響應(Network Detection and Response)

該功能為上述如Malware detection、IDS及NTA等偵測數據進行AI/ML分析,並使用可視化介面呈現給客戶,使其了解當前攻擊進展及檢視攻擊順序。

NSX 匝道防火牆 (Gateway Firewall)

NSX 分散式防火牆(DFW)著重於東西向防護,而NSX 匝道防火牆則負責南北向(ingress and egress)的流量管控,而此次匝道防火牆部分強化以下功能。

1.匝道防火牆之惡意軟體偵測(Gateway Firewall Malware Detection)

匝道防火牆也可與分散式防火牆一樣,使用Lastline著名的動態網路沙箱分析技術(dynamic network sandbox technology),擁有辨識已知及zero day惡意軟體能力。

2.匝道防火牆之網址過濾(Gateway Firewall URL Filtering)

目前匝道防火牆可針對URL”類別”及”信評(reputation)”來進行過濾,阻止內部人員連限制惡意網站,而VMware也會不斷更新過濾清單且自動套用,即使外部站點發生改變仍可進行防護。

其他適用防火牆的新增或異動功能

-

先前分散式防火牆(DFW)僅可於N-VDS部屬,而此次更新後將可直接部屬在VDS(vSphere Distributed Switch)上,客戶不需再進行VDS to N-VDS之轉換。

-

此次更新後將可不用登入NSX Manager即可在vCenter內直接創建或修改分散式防火牆(DFW)之規則。

-

基於使用者身分識別的防火牆規則,於分散式防火牆(DFW)及匝道防火牆(Gateway FW)部分,現在已可支援微軟AD(Active Directory)進行認證,至於沒有微軟AD的客戶則可以搭配VMware vRealize LogInsight來進行認證。

-

第七層應用識別(L7 Application Identification)已擴充至750個應用程式(針對內部應用程式為主),且在分散式防火牆(DFW)及匝道防火牆(Gateway FW)均可使用。

NSX Intelligence

NSX Intelligence可深入檢視各種應用系統間之網路流量,並協助客戶建立微分段(Micro-segmentation)來降低攻擊面向;而此次更新,NSX Intelligence已重新架構,從以往的獨立設備(stand-alone appliance)變成容器化微服務架構(containerized micro-service architecture),為後續的多點擴展做準備。

從上述關於Security部分的更新功能來看,此次NSX-T 3.2版本最重要的更新應該就是VMware將Lastline的惡意軟體分析技術完整的整合至NSX-T的分散式防火牆(DFW)及匝道防火牆之中,除了讓防火牆可進行最基本的防護,減少攻擊面向之外,同時也增強惡意軟體、入侵行為及異常流量之偵測及預防等功能,完整的將大家以往認知為匝道型的防護功能,套用至東西向的內網防護,徹底實現了VMware倡導的Zero Trust網路架構;另外關於部屬部份,VMware仍然保持著最喜歡的Agentless部屬方式,讓管理者不需要再花費額外心力更改網路架構或部屬Agent,即可新增相關安全功能至現有環境內。

另外,NSX-T網路環境內也可部屬WAF(Web Application Firewall)防護,這部分則屬於NSX-T ALB(Advanced Load Balancer)的部分,若有興趣再麻煩聯繫我們的夥伴以進一步了解。

*啟用NSX-T部分功能,部分網路設備需合乎規格要求。

**僅限使用vSphere Workload。

Reference: